Endpoint Detection and Response (EDR) é um software de proteção de segurança cibernética que detecta ameaças em dispositivos de usuários finais (endpoints) em uma organização.

Em uma grande e clamorosa arena mundial de soluções de segurança cibernética, o EDR se destaca como uma categoria distinta de ferramentas de telemetria que fornecem monitoramento contínuo de endpoints para identificar e gerenciar ameaças cibernéticas adversárias, como malware e ransomware.

A tecnologia EDR também é às vezes chamada de detecção de endpoint e resposta a ameaças (EDTR).

Como uma ferramenta de telemetria cibernética, as soluções EDR coletam dados de endpoints como parte do monitoramento de ameaças e podem correlacionar esses dados de toda uma infraestrutura, incluindo suas ferramentas e aplicativos de endpoint. Portanto, as ferramentas de EDR podem ser muito poderosas como tecnologias de proteção contra ameaças e contexto de ataque, e como formidáveis medidas de segurança de endpoint.

Como funciona o EDR?

O EDR analisa e monitora todas as atividades contínuas dos dispositivos conectados à sua rede e fornece detecção e visibilidade de ameaças em tempo real para resposta automatizada a ameaças para equipes de segurança na caça a ameaças.

Segurança EDR: definição, história e propósito fundamental

As ferramentas EDR foram nomeadas pela primeira vez em 2013 por Anton Chavukin do Gartner e definidas especificamente como proteção de endpoint implantada para:

- Registre e armazene comportamentos em nível de sistema de endpoint

- Use várias técnicas de análise de dados para detectar comportamento suspeito do sistema

Forneça informações contextuais - Bloquear atividades maliciosas

- Fornecer opções de remediação em resposta a ameaças para restaurar sistemas afetado

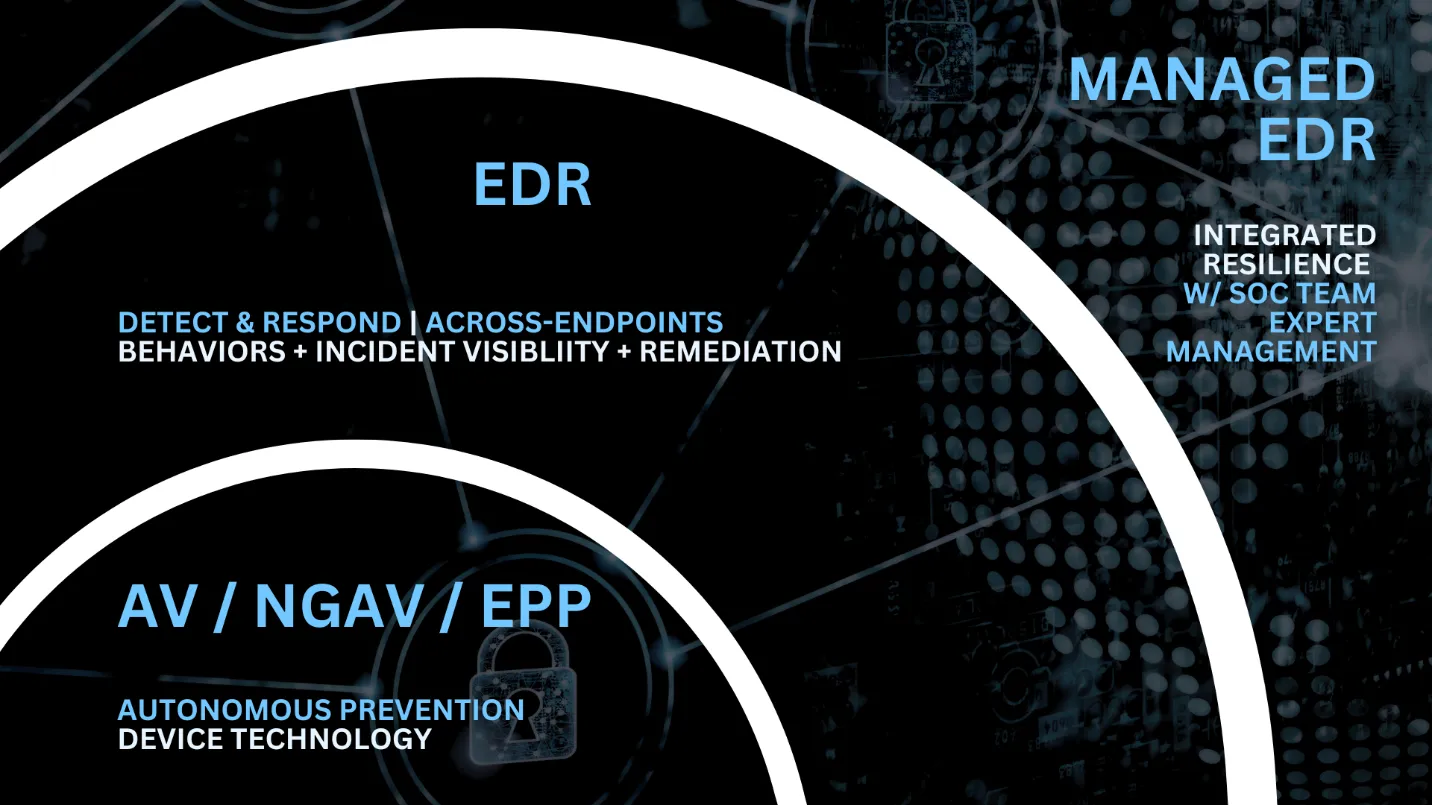

A tecnologia EDR é uma classe de software de monitoramento de endpoint treinado exclusivamente para detectar atividades suspeitas e/ou anômalas em endpoints. No início, esse tipo de detecção separou imediatamente o EDR das ferramentas antivírus (AV) e EPP (plataformas de proteção de endpoint) – AV/EPP tendem principalmente a identificar e agir em assinaturas e hashes específicos de malware (instâncias de assinaturas conhecidas e ruins ).

As soluções AV e EPP bloqueiam ou colocam em quarentena objetos e arquivos conhecidos como perigosos. Mas o EDR monitora e correlaciona anomalias e atividades suspeitas em endpoints e, em seguida, gera um alerta de detecção com detalhes de contexto e gravidade que as equipes de segurança, equipes de inteligência de ameaças cibernéticas e equipes de caça a ameaças podem usar para investigação e correção/resposta.

Em 2014, o New York Times informou que as ferramentas antivírus eram “49% ineficazes”. Os invasores estavam começando a usar táticas de memória “sem arquivo” que não podiam ser identificadas por assinatura ou hash, e os malfeitores exploravam furtivamente vulnerabilidades em aplicativos e processos para resgatar ou roubar IP ou dados.

O cenário de ameaças estava evoluindo rapidamente (ainda está) e enquanto as soluções antivírus (AV e Next-Gen Antivirus (NGAV) e EPPs (plataformas de proteção de endpoint) estavam focadas na prevenção, o EDR emergiu como um fornecedor atraente de visibilidade abrangente e contexto de ataque que também trouxe habilidades analíticas humanas para o mix de capacidades essenciais de segurança cibernética.Os analistas especialistas humanos levaram naturalmente ao EDR gerenciado, onde as equipes de operações de segurança (SOCs) cuidam de todo o gerenciamento de segurança cibernética de ponta a ponta para seus clientes.

As 5 funções principais do EDR

Hoje, os principais recursos e funções de ferramentas EDR excepcionais e de alto desempenho e plataformas de proteção de endpoint EDR incluem:

- Detecção avançada de ameaças e detecção de atividades maliciosas

- Contenção da ameaça à segurança cibernética no endpoint comprometido

- Pesquisa e investigação de dados de incidentes – triagem de alertas com alertas de alta fidelidade

- Validação de atividades suspeitas e orientação para correção

- Caça a ameaças para proteger o endpoint contra ataques futuros

A tecnologia EDR tem progredido constantemente para incluir recursos avançados de prevenção, bem como monitoramento contínuo, detecção em tempo real e visibilidade de espectro total, triagem e recursos de resposta.

Vamos dar uma olhada rápida em cada um dos 6 componentes essenciais de segurança do EDR .

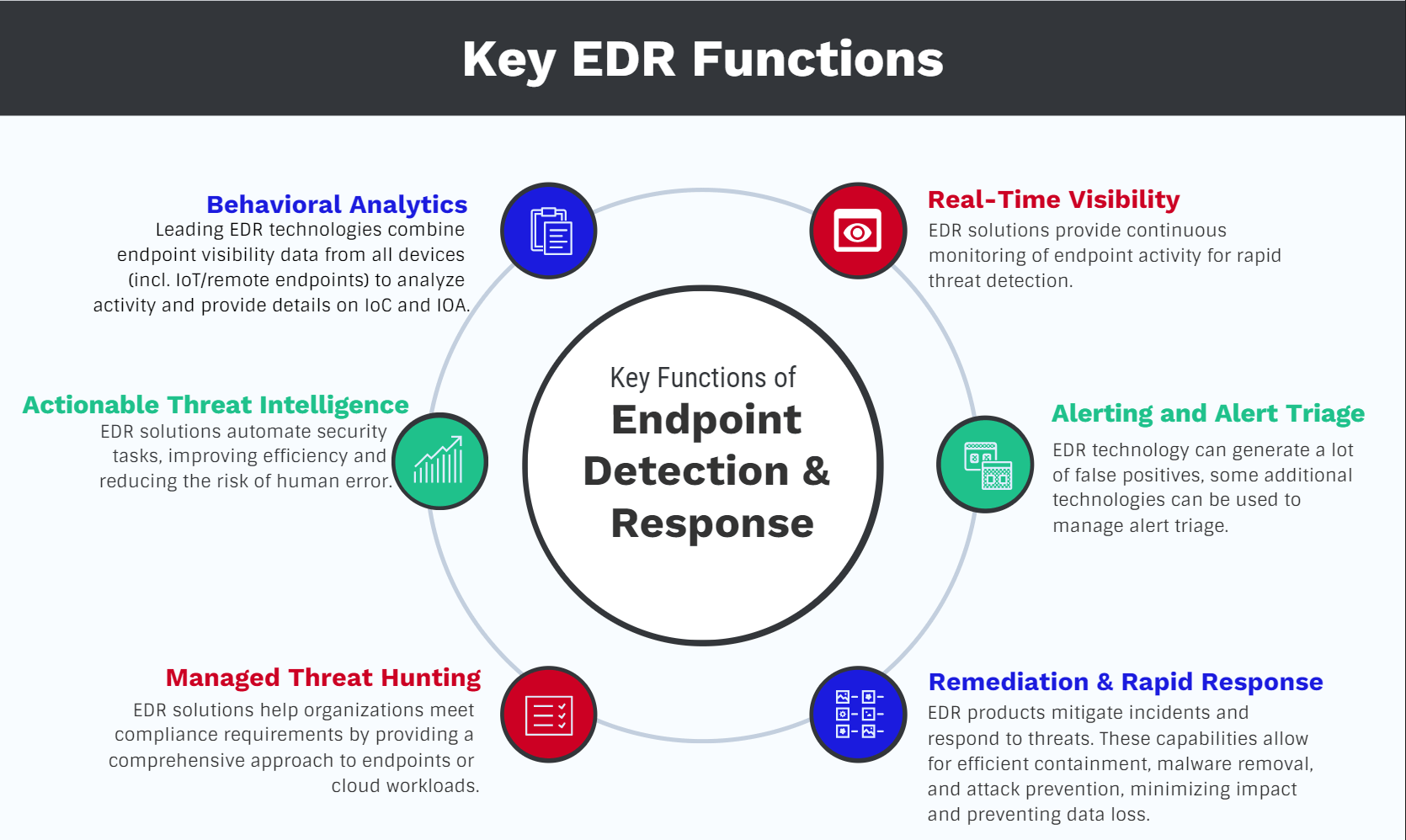

1. EDR e Análise Comportamental

As melhores soluções de tecnologia EDR combinam e correlacionam dados de visibilidade de endpoint de espectro completo em todos os dispositivos (incluindo IoT e endpoints remotos) para analisar atividades e fornecer detalhes sobre indicadores de comprometimento (IoC), bem como indicadores de ataque (IOA).

Estes indicadores são frequentemente provas na cena de um crime. Esses dados do mundo real são aplicados à análise comportamental (algoritmos e aprendizado de máquina) para detectar comportamentos anômalos e suspeitos.

O rastreamento de ações e eventos individuais permite que uma ferramenta EDR integre a lógica de segurança de seu banco de dados global de inteligência contra ameaças para determinar em tempo real se uma série de anomalias ou eventos corresponde a qualquer IoA ou IoC conhecido. Este componente avançado de detecção de ameaças pode identificar uma atividade como maliciosa ou anômala e gerar automaticamente um alerta de detecção.

2. Inteligência de ameaças acionáveis da EDR

A segurança EDR normalmente se integra a um banco de dados global de inteligência contra ameaças cibernéticas como uma ferramenta crítica para contextualizar ameaças e orientar respostas acionáveis. A integração e a consulta correlativa de dados de ameaças globais permitem a detecção rápida de táticas, técnicas e procedimentos maliciosos (TTPs) aplicados à proteção de endpoints.

Este é um recurso chave de compilação da tecnologia EDR que resulta em relatórios de progressão da cadeia de destruição e mapeamentos ou visualizações MITRE ATT&CK. Esses dados de inteligência sobre ameaças também são aplicados a informações comportamentais e contextualizadas sobre o invasor e o ataque dos endpoints usados durante a triagem e resposta de alertas.

3. EDR e caça gerenciada de ameaças

O monitoramento contínuo e a busca proativa de endpoints em busca de indicadores de ameaça, ataque ou comprometimento são conhecidos como caça a ameaças. A caça a ameaças geralmente usa automação baseada em regras para recursos de análise e geração de relatórios, e os eventos são continuamente analisados e correlacionados a partir de endpoints como laptops, PCs, dispositivos móveis e IoT e, em alguns casos, cargas de trabalho em nuvem (EDR na nuvem).

Alertas de caça a ameaças são gerados para que as equipes e analistas do SOC investiguem. Algumas plataformas de EDR exigem que equipes de caça a ameaças humanas verifiquem e aconselhem sobre correções e reforços adicionais em toda a infraestrutura necessários para a defesa contra ataques futuros, dependendo da natureza da ameaça encontrada e da análise de dados baseada no contexto acumulada e correlacionada.

4. Visibilidade em tempo real do EDR

Os recursos de telemetria do EDR fornecem visibilidade abrangente de todos os eventos e atividades de segurança que ocorrem em cada endpoint.

Todos os eventos de segurança são registrados para rastrear e mapear muitas centenas de atividades relevantes de reconhecimento e comprometimento específicas para acesso ao disco rígido e criação de processos no endpoint, alterações de registro e/ou memória, uploads de drivers, solicitações de conexão de rede ou conexões incomuns de Internet e assim por diante. .

Essas informações podem revelar os endereços IP de centros externos de comando e controle, todos os endereços IP de host local aos quais o invasor se conectou ou tentou se conectar, quaisquer execuções de processos e criações de arquivos promulgadas, todas as ferramentas administrativas e executáveis usados, todas as mídias USB removíveis utilizadas e quaisquer solicitações, conexões e portas DNS em nível de processo usadas. Em muitos casos, uma equipe de segurança ganha visibilidade de toda a progressão das etapas e ações tomadas pelo invasor e de todos os comandos e técnicas usadas para violar ou mover-se lateralmente em uma organização.

5. Alerta e triagem de alerta do EDR

Quando a caça a ameaças ou outros indicadores detectam uma ameaça, todas as ferramentas EDR geram alertas que notificam o SOC e os especialistas em segurança para investigar e fazer a triagem do(s) evento(s) e suas relações correlacionadas rapidamente e em escala para todos os endpoints da organização.

Detalhes sobre atividades históricas e em tempo real, combinados com inteligência contextualizada, ajudam os investigadores a compreender o ataque e a agir na implementação de uma remediação precisa e imediata.

É verdade que a tecnologia EDR pode gerar muitos falsos positivos e uma medida pesada de fadiga de alerta entre os analistas enquanto eles fazem a triagem de eventos alertados, mas os fornecedores de segurança EDR também estão começando a abordar esse efeito colateral da segurança cibernética de endpoint.

6. Remediações Decisivas e Resposta Rápida a Incidentes

Tomar ações de remediação resolutas e intencionais, rapidamente, quando um incidente de segurança é detectado é a marca registrada de uma ferramenta avançada de EDR (ou ferramenta de detecção e resposta a ameaças (EDTR)).

A correção e a resposta rápida são o objetivo da proteção de endpoint e são possíveis devido à visibilidade de espectro total e ao mapeamento de contexto fornecidos pela tecnologia EDR. A visibilidade permite a correção e a resposta a incidentes com base na precisão, porque as equipes de segurança veem e entendem claramente o ataque que estão corrigindo à medida que restauram os sistemas comprometidos.

Identificando arquitetura e camadas de detecção de endpoint

As violações prejudiciais persistem e os analistas do setor projetam que piorarão nos próximos anos. Muitas organizações estão considerando tecnologias de EDR para ajudá-las a navegar e se defender contra o cenário de ameaças atual e futuro. Embora as ferramentas de EDR e as plataformas de proteção de endpoint variem em termos de implementação, desempenho e escopo, todas compartilham essencialmente as mesmas camadas de detecção e arquitetura.

Cada solução de segurança EDR inclui as seguintes camadas:

- Um agente ou sensor EDR implantado em todos os clientes de endpoint para monitoramento contínuo de todos os padrões de comportamento relevantes para a segurança

- Capacidade de coletar todos os dados de log de várias outras fontes, se necessário, como SIEM, Firewall, Servidor(es), etc. para correlação e mapeamento de análise de dados baseado em contexto

- Um servidor EDR principal que coleta, registra e correlaciona todos os dados de todos os endpoints e outras fontes

- Integração de banco de dados de Threat Intelligence que alimenta IoCs e outras informações de malware conhecido e similares para o servidor EDR principal.

- Console da Web para gerar relatórios, alertas e gerar visualização baseada em contexto e detalhes de detecção a partir de análise de dados em tempo real e ações de correção.

O agente ou sensor de endpoint fornece monitoramento contínuo e coleta de dados de endpoint em tempo real. Ele envia comportamentos observados para o servidor principal. O agente de endpoint fornece detecção sem assinatura. Não há envio de assinaturas para o endpoint como uma ferramenta antivírus. O agente também normalmente inclui respostas automatizadas baseadas em regras a ameaças que podem bloquear uma execução e agir em tempo real sobre ameaças suspeitas ou detectadas. Os sensores dos endpoints do cliente EDR detectam continuamente comportamentos e os reportam ao servidor principal.

O processamento dos comportamentos relatados ocorre no servidor EDR principal. A análise de dados rastreia como o invasor provavelmente entrou em um dispositivo endpoint, rastreando conexões e processos de rede. A ferramenta EDR também registra o histórico do processo, como as ações e etapas realizadas pelo invasor, se ele se moveu lateralmente e para onde o invasor navegou durante o reconhecimento (detalhes do processo). Além disso, a tecnologia EDR informa como responder à ameaça, como isolar, impedir o acesso ou adicionar a uma lista de observação.

Ao focar no monitoramento de comportamento, indicadores de ataque (IoAs) e atividades anômalas, as soluções de EDR alertam sobre atividades suspeitas antes que se tornem violações prejudiciais.

A tecnologia de endpoint pode ser resumida como o seguinte conjunto de camadas EDR essenciais:

- Visibilidade em tempo real da detecção, rastreamento, alertas e relatórios comportamentais de endpoints

- Integração com um banco de dados global de ameaças e inteligência sobre ameaças cibernéticas

- Correção rápida e resposta a incidentes

Como escolher uma solução de segurança EDR? | Lista de controle

Os seguintes requisitos são essenciais ao escolher uma solução Endpoint Security com detecção avançada de ameaças:

- Visibilidade em tempo real do monitoramento de endpoints . As organizações devem ser capazes de monitorar todos os endpoints em conjunto e em tempo real. O resultado de todo o rastreamento e análise de dados deve ser tornado visível com todos os detalhes e contexto da detecção, e todas as progressões de ameaças, mapeamentos e alertas devem estar imediatamente acessíveis para remediação acionável. Sem visibilidade em tempo real, os especialistas em segurança não podem compreender completa e rapidamente o escopo de uma ameaça, ou o que ocorreu como resultado do ataque, ou a melhor forma de reparar o dano.

- Integração da ferramenta EDR com bancos de dados de ameaças globais e inteligência de ameaças cibernéticas . O acesso à inteligência acionável é fundamental para remediar e responder a eventos de segurança com uma resposta totalmente informada. Uma combinação da mais recente inteligência sobre ameaças, consultas globais de bancos de dados de ameaças e análise de dados de endpoints monitorados significa que todas as suas bases estão cobertas e sua ferramenta EDR está preparada para a ação e preparados para responder às ameaças que chegam.

- Correção Rápida e Resposta a Incidentes . A velocidade é essencial para ferramentas EDR e proteção de endpoint. A rápida remediação e a resposta a incidentes são elementos críticos das ofertas de tecnologia EDR porque quando a negociação adversária é indetectável, o que acontece com frequência, os invasores podem “permanecer” nos ambientes por dias, semanas e, às vezes, anos, movendo-se lateralmente para comprometer hosts adicionais, roubando credenciais, e realizar exfiltração furtiva de dados, ou pior.

Sem estas capacidades essenciais de EDR (EDTR), as organizações e empresas são forçadas a responder a uma violação com graves perdas financeiras e de reputação.